2019上(shàng)半年惡意挖礦趨勢報告. 2019-07-15

一、2019上(shàng)半年惡意挖礦數(shù)據統計(jì)

近來(lái)加密貨币價格走勢如過山(shān)車(chē)般跌宕起伏,截至6月比特币成功翻身,價格重返五位數(shù),幾人(rén)歡喜幾人(rén)悲傷,這其中最歡喜莫過于惡意挖礦黑(hēi)産從業者,由于其隐匿性、低(dī)成本、無中間(jiān)商賺差價,導緻挖礦木馬是近年來(lái)最流行(xíng)的病毒類型之一,而企業的服務器(qì)則成為(wèi)黑(hēi)産眼中的盛宴。

1.1 惡意挖礦活躍度呈增長趨勢

據深信服安全雲腦(nǎo)統計(jì),2019上(shàng)半年裏挖礦木馬攔截數(shù)達到54億次,整體(tǐ)呈增長的趨勢,三月份攔截數(shù)達到峰值10億次,之後維持在9億以上(shàng),具體(tǐ)分布數(shù)據如圖1所示。其中,三月份出現多(duō)起安全事件如3月20号Wannamine4.0變種來(lái)襲等,導緻挖礦木馬攔截數(shù)驟增。

圖1 挖礦流量攔截次數(shù)

圖2 捕獲挖礦木馬樣本數(shù)量

2019上(shàng)半年Top10活躍挖礦木馬家(jiā)族包括wannamine、xmrig、coinminer、bitcoinminer、tanlang、shadowminer、zombieboyminer、myking、malxmr和(hé)bluehero,分布比例如圖3所示。

圖3 2019上(shàng)半年Top挖礦木馬家(jiā)族

挖礦木馬通(tōng)過與礦池建立通(tōng)信,進而加入礦池參與挖礦活動。礦池的目的為(wèi)降低(dī)開(kāi)采門(mén)檻,據統計(jì)最受挖礦黑(hēi)産歡迎的礦池服務器(qì)位于法國,其次為(wèi)美國、中國,Top10礦池域名區(qū)域分布如圖4所示。

圖4 Top10礦池域名區(qū)域分布

1.2 廣東地區(qū)惡意挖礦攔截量位列第一

在挖礦木馬危害地域分布上(shàng),廣東省(挖礦木馬攔截量)位列全國第一,占TOP20總量的19.58%,其次為(wèi)浙江省和(hé)北京市,具體(tǐ)數(shù)據如圖5所示。

圖5 Top20惡意挖礦攔截量地域分布

1.3 企業、政府和(hé)教育行(xíng)業為(wèi)挖礦黑(hēi)産主要攻擊目标

從挖礦木馬攻擊的行(xíng)業分布來(lái)看,黑(hēi)産更傾向于攻擊企業、政府、教育行(xíng)業。企業的攔截數(shù)量占攔截總量的37.87%,具體(tǐ)感染行(xíng)業分布如下圖所示:

圖6 受害行(xíng)業分布

二、2019上(shàng)半年惡意挖礦典型特征

2.1 弱口令爆破、社會(huì)工程為(wèi)主要威脅

安全對抗的本質是成本對抗,投入産出比是黑(hēi)産團夥首要考慮的因素。出于成本和(hé)效率的考慮,黑(hēi)産常常通(tōng)過弱口令爆破、釣魚郵件等方式對服務器(qì)攻擊,随後對滲透成功的服務器(qì)做(zuò)标記、留後門(mén),最終長期控制(zhì)服務器(qì)。

案例1

2019年1月某客戶中了挖礦病毒,經分析黑(hēi)産從2018年12月28号對客戶進行(xíng)密集遠程爆破攻擊,如下圖所示:

遠程爆破成功後,釋放病毒,該病毒內(nèi)置門(mén)羅币挖礦程序并僞裝成系統程序Regedit.exe,緊接着執行(xíng)如下命令開(kāi)始挖礦:

其中黑(hēi)産所使用礦池為(wèi)b.santananb.info,且錢(qián)包已收到131個(gè)門(mén)羅币,如下圖所示:

2.2 利用通(tōng)用漏洞進行(xíng)橫向滲透日益嚴重

2019年多(duō)個(gè)安全漏洞被曝光,如CVE-2019-0786等重大(dà)漏洞。漏洞細節、利用代碼大(dà)部分可(kě)以從網上(shàng)獲取,雖然漏洞補丁已發布但(dàn)仍有(yǒu)諸多(duō)用戶沒有(yǒu)及時(shí)進行(xíng)更新,從而使得(de)黑(hēi)客有(yǒu)機可(kě)乘。

案例2

2019年4月深信服捕獲到到一款新型Linux挖礦木馬,該病毒利用Confluence漏洞傳播,通(tōng)過定時(shí)下載對病毒體(tǐ)進行(xíng)保活,同時(shí)由于病毒會(huì)殺掉包含“https://”、“http://”的進程,将導緻用戶無法下載文件及訪問網頁,挖礦進程會(huì)導緻服務器(qì)出現卡頓等異常現象。詳細分析見http://sec.sangfor.com.cn/events/231.html。

案例3

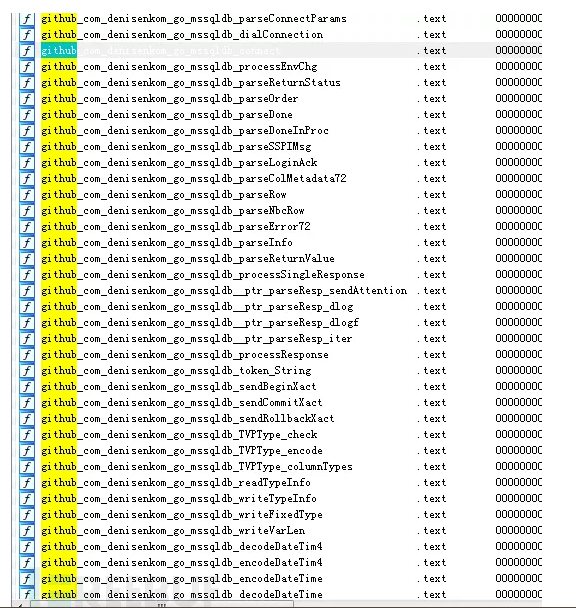

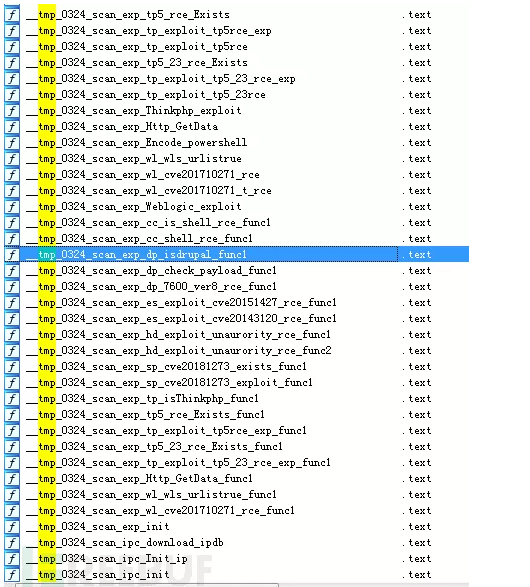

2019年4月深信服捕獲到挖礦木馬DDG的最新變種,自 2017 年底至今DDG 挖礦僵屍網絡已更新多(duō)個(gè)變種版本并一直保持着極高(gāo)的活躍度。在此之前DDG主要通(tōng)過掃描SSH、Redis數(shù)據庫和(hé)OrientDB數(shù)據庫服務器(qì)進行(xíng)門(mén)羅币挖礦行(xíng)為(wèi),在最新變種中發現其包含mssql、redis thinkphp、weblogic等多(duō)個(gè)漏洞探測模塊,如下圖所示。詳細分析見http://sec.sangfor.com.cn/events/226.html。

案例4

2019年7月,深信服安全團隊監測到一款名為(wèi)ZombieBoy的木馬悄然感染國內(nèi)外多(duō)個(gè)行(xíng)業的數(shù)萬設備。該木馬包含內(nèi)網掃描、“永恒之藍(lán)”漏洞利用、“雙脈沖星”後門(mén)、挖礦工具等多(duō)個(gè)惡意模塊,是一款集傳播、遠控、挖礦功能為(wèi)一體(tǐ)的混合型木馬。

從深信服的雲腦(nǎo)監測數(shù)據來(lái)看,近期該木馬利用通(tōng)用漏洞在各個(gè)行(xíng)業迅速擴散,全國各省以及國外用戶均存在感染現象,其中感染量TOP5區(qū)域分别為(wèi)廣東省、浙江省、北京市、上(shàng)海市、江西省。詳細分析見https://mp.weixin.qq.com/s/uwu5AmLFV0Bb9eGC-7l3uw。

2.3 隐蔽性強、集成模塊多(duō)、對抗檢測手段多(duō)

縱觀終端安全發展史,實際可(kě)以歸納為(wèi)“反惡意程序的對抗史”。早期的挖礦進程行(xíng)為(wèi)比較“粗暴”,用戶中挖礦木馬時(shí)能明(míng)顯察覺到“卡頓”“機箱風扇聲音(yīn)大(dà)”等,這時(shí)更多(duō)的是“就是幹、一把梭”謀取短(duǎn)期收益。但(dàn)随着與殺軟的對抗,如今挖礦木馬更傾向于可(kě)持續發展、長期潛伏、橫向傳播能力強。

案例5

2019年6月,深信服安全團隊捕獲到Bluehero挖礦蠕蟲最新變種,

該挖礦蠕蟲集多(duō)種功能為(wèi)一體(tǐ),釋放後門(mén)程序竊取主機信息,釋放Mimikatz模塊、嗅探模塊、“永恒之藍(lán)”攻擊模塊、LNK漏洞利用模塊(CVE-2017-8464)進行(xíng)傳播和(hé)反複感染,最終釋放挖礦模塊進行(xíng)挖礦;

該挖礦蠕蟲對抗檢測手段包括釋放的樣本采用随機生(shēng)成名字,關閉主機防火(huǒ)牆、網絡共享、殺毒軟件,創建計(jì)劃任務、啓動項、服務實現自啓動;

更替C&C域名,如a46.bulehero.in、a47.bulehero.in、a88.heroherohero.info、fid.hognoob.se、q1a.hognoob.se、uio.hognoob.se等;

Bluehero挖礦蠕蟲變種流程如下圖,詳細分析見http://sec.sangfor.com.cn/events/248.html。

2.4 公有(yǒu)雲服務器(qì)遭滲透,挖礦木馬呈現蠕蟲化趨勢

黑(hēi)産為(wèi)了将利益最大(dà)化,常常通(tōng)過批量遠程爆破、漏洞利用、病毒木馬方式等達到控制(zhì)公有(yǒu)雲服務器(qì),最終形成挖礦僵屍網絡。這種做(zuò)法成本低(dī)且能獲取大(dà)量算(suàn)力,導緻企業公有(yǒu)雲服務器(qì)成了黑(hēi)産主要攻擊目标。

案例6

2019年2月,深信服安全團隊追蹤到公有(yǒu)雲上(shàng)及外部Linux服務器(qì)存在大(dà)量被入侵,表現為(wèi)/tmp臨時(shí)目錄存在watchdogs文件,出現了crontab任務異常、網絡異常、系統文件被删除、CPU異常卡頓等情況,嚴重影(yǐng)響用戶業務。最終經過分析确認,用戶Linux服務器(qì)被植入新型惡意挖礦蠕蟲,并将其命名為(wèi)WatchDogsMiner,該病毒基于Redis未授權訪問、集成SSH爆破實現內(nèi)外網的蠕蟲式傳播。該病毒流程如下圖所示,詳細分析見http://sec.sangfor.com.cn/events/205.html。

三、防護建議

2019上(shàng)半年挖礦木馬攻擊數(shù)量呈增長趨勢,捕獲的樣本種類也日益增多(duō),且近幾個(gè)月比特币價格一路高(gāo)漲,故預測下半年挖礦黑(hēi)産活躍度會(huì)增加,社會(huì)工程、弱口令、漏洞利用等方式是主要攻擊手段,黑(hēi)産所使用的挖礦木馬也将更隐蔽、橫向滲透更強、集成模塊更多(duō),安全對抗也愈發激烈。對于有(yǒu)效預防和(hé)對抗海量威脅,需要選擇更強大(dà)和(hé)更智能的防護體(tǐ)系。

杜絕使用弱口令,避免一密多(duō)用;

及時(shí)更新重要補丁和(hé)升級組件;

部署加固軟件,關閉非必要端口;

對來(lái)曆不明(míng)的程序、文檔、郵件等需提高(gāo)警戒,切勿随意打開(kāi);

主動進行(xíng)安全評估,加強人(rén)員安全意識。

轉自FreeBuf